Несмотря на предпринимаемые дорогостоящие методы, функционирование компьютерных информационных систем обнаружило слабые места в защите информации. Неизбежным следствием стали постоянно увеличивающиеся расходы и усилия на защиту информации. Однако для того, чтобы принятые меры оказались эффективными, необходимо определить, что такое угроза безопасности информации, выявить возможные каналы утечки информации и пути несанкционированного доступа к защищаемым данным. [c.236]

Под угрозой безопасности информации понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства. [c.236]

К основным угрозам безопасности информации относят [c.236]

При разработке АИТ возникает проблема по решению вопроса безопасности информации, составляющей коммерческую тайну, а также безопасности самих компьютерных информационных систем. [c.239]

Организационные мероприятия и процедуры, используемые для решения проблемы безопасности информации, решаются на всех этапах проектирования и в процессе эксплуатации АИТ. [c.240]

Среди организационных мероприятий по обеспечению безопасности информации важное место занимает охрана объекта, на котором расположена защищаемая АИТ (территория здания, помещения, хранилища информационных носителей). При этом устанавливаются соответствующие посты охраны, технические средства, предотвращающие или существенно затрудняющие хищение средств вычислительной техники, информационных носителей, а также исключающие несанкционированный доступ к АИТ и линиям связи. [c.240]

Следует отметить, что без надлежащей организационной поддержки программно-технических средств защиты информации от несанкционированного доступа и точного выполнения предусмотренных проектной документацией процедур в должной мере не решить проблему обеспечения безопасности информации, какими бы совершенными эти программно-технические средства не были. [c.241]

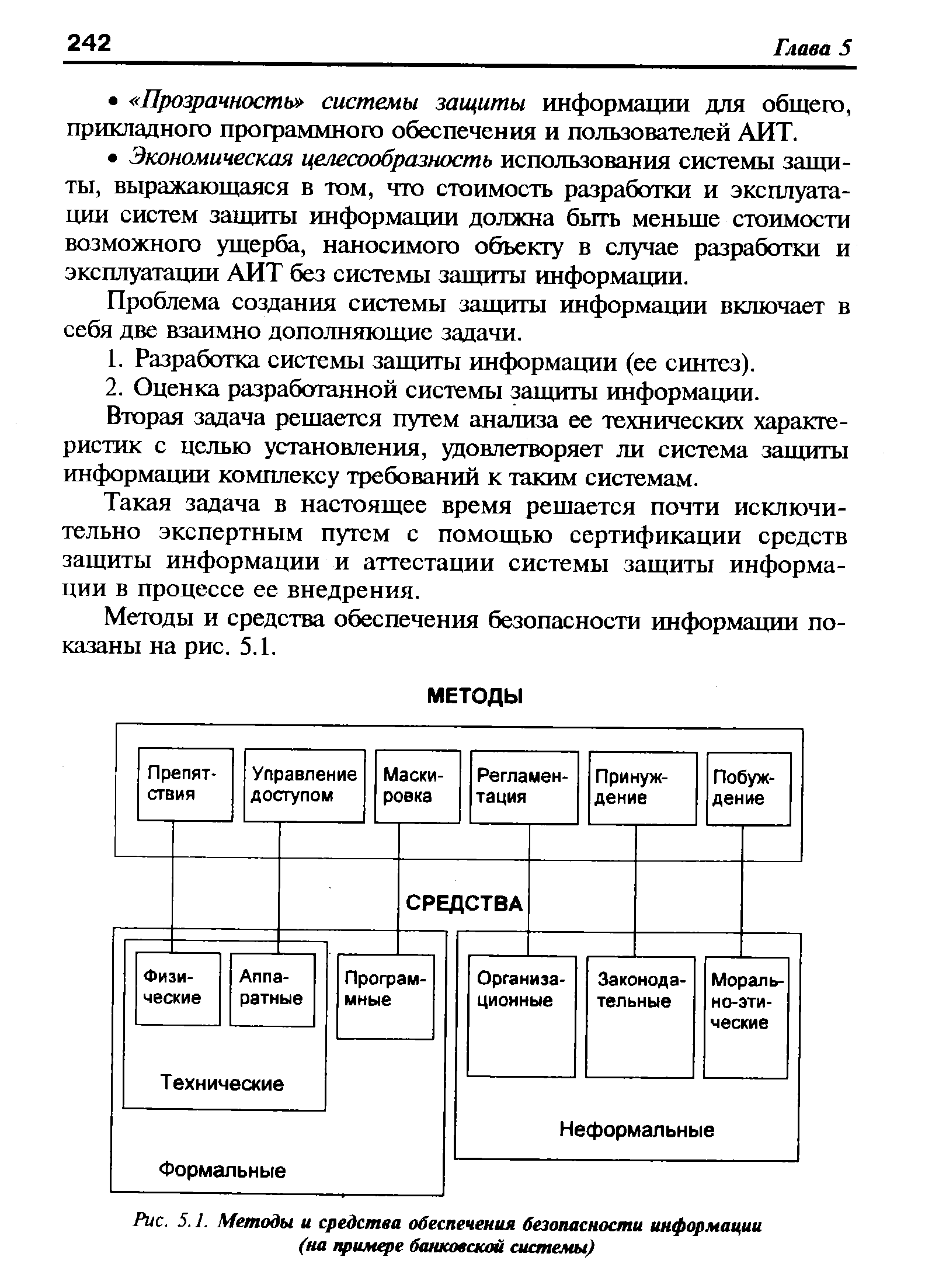

Методы и средства обеспечения безопасности информации показаны на рис. 5.1. [c.242]

| Рис. 5.1. Методы и средства обеспечения безопасности информации (на примере банковской системы |  |

В чем состоят мероприятия по безопасности информации [c.256]

Обеспечена безопасность информации (доступ по паролю, внутреннее шифрование данных) [c.475]

Безопасность информации обеспечивается комплексом специальных мероприятий по правилам использования, доступности со стороны персонала, процедур компьютерной обработки. Мерами защиты могут быть проверка подлинности информации, контроль доступа в помещения, разделение полномочий, шифрование информации, применение цифровой подписи на сообщениях, использование биометрических характеристик для контроля, применение электронных карт, использование антивирусной защиты, контроль целостности информации, резервирование, регламентирование правил и способов защиты документов, наличие инструкций для пользователей информации, ограничение доступа к архивам, сокращение привилегий для пользователей информации. [c.265]

Компьютеры, часто объединенные в сети, могут предоставлять доступ к колоссальному количеству самых разнообразных данных. Поэтому люди беспокоятся о безопасности информации и наличии рисков, связанных с автоматизацией и предоставлением гораздо большего доступа к конфиденциальным, персональным или другим критическим данным. [c.35]

Какие существуют меры безопасности информации [c.18]

Документы долговременного периода конфиденциальности (программы и планы развития бизнеса, технологическая документация ноу-хау, изобретения до их патентования и др.) имеют усложненный вариант обработки и хранения, обеспечивающий безопасность информации и ее носителя. Документы кратковременного периода конфиденциальности, имеющие оперативное значение для Деятельности фирмы, обрабатываются и хранятся по упрощенной схеме и могут не выделяться из технологической системы обработки открытых документов при наличии в этой системе минимальных защитных, контрольных и аналитических элементов. [c.219]

Другой принципиально важный вопрос, решаемый руководством фирмы, службой КД и исполнителями до начала составления текста документа, — определение необходимости предварительной регистрации носителя (листов бумаги, специальных тетрадей и блокнотов с отрывными листами, листов ватмана, фотопленки, магнитных носителей и т. п.), на котором будут формироваться черновик и беловик документа. Назначение такой регистрации — обеспечение безопасности информации, контроль за ней не только в подлиннике документа, но и во всех черновых материалах, вариантах и редакциях документа, отдельных записях и подготовительных материалах. [c.252]

Специалисты по управлению безопасностью информации считают достаточным для большинства коммерческих приложений использование средств произвольного управления доступом. Тем не менее остается нерешенной одна важная проблема — слежение за передачей информации. Средства произвольного управления доступом не могут помешать авторизованному пользователю законным путем получить конфиденциальную информацию и сделать ее доступной для других пользователей. Это происходит по той причине, что при произвольном управлении доступом привилегии существуют изолированно от данных. Для решения этой проблемы применяют подход, позволяющий осуществить разделение данных по уровням секретности и категориям доступа, называемый метками безопасности. [c.483]

Как предприятие (фирма) обеспечивает безопасность информации [c.340]

Изучается справочная литература. Здесь многие из публикаций содержат информацию, необходимую сотрудникам в их повседневной жизни. Рассматриваются, например, виды и способы страхования, пенсионные и медицинские программы, распределение прибыли, формы и методы поддержания безопасности, информация о стажировках и обучении, различные организационные вопросы. Такие справочники предназначены для обеспечения сотрудников специфичной информацией по тому или иному важному вопросу. [c.188]

Как показала практика, особую озабоченность у субъектов российской банковской системы вызывает проблема обеспечения безопасности информации. Казалось бы, банки должны уделять ей особое внимание. Тем не менее, на деле положение диаметрально противоположно. [c.113]

Принципы разработки стратегии аудита такие же, как и для неавтоматизированных систем. Хотя на практике этот процесс более сложный из-за того, что к ручным методам контроля, применяемым к обрабатываемой информации, добавляются характерные для автоматизированных систем программные процедуры контроля информационных технологий, которые обеспечивают безопасность использования программ и безопасность информации. [c.77]

Наличие специального Отсутствует подразделения, отвечающего за безопасность информации Имеются отдельные Существует специалисты специальное подразделение [c.377]

Указанные правовые акты определяют, что национальные интересы России в информационной сфере заключаются в соблюдении конституционных прав и свобод граждан в области получения информации и пользования ею, в развитии современных телекоммуникационных технологий, а также признают в качестве основного направления обеспечения безопасности информации приоритетное развитие отечественных современных информационных и телекоммуникационных технологий (производство технических и программных средств) в целях соблюдения жизненно важных интересов РФ. [c.152]

Чтобы разработать систему защиты, необходимо прежде всего определить, что такое угроза безопасности информации , выявить возможные каналы утечки информации и пути несанкционированного доступа к защищаемым данным. В литературе предложены различные определения угрозы в зависимости от ее специфики, среды проявления, результата ее воздействия, приносимого ею ущерба и т. д. Так, в работе [2 ] под угрозой понимается целенаправленное действие, которое повышает уязвимость накапливаемой, хранимой и обрабатываемой в системе информации и приводит к ее случайному или предумышленному изменению или уничтожению. [c.217]

Таблица паролей, которая входит обычно в состав программного обеспечения операционной системы, может быть изменена, что нередко и происходит. Поэтому таблица паролей должна быть закодирована, а ключ алгоритма декодирования должен находиться только у лица, отвечающего за безопасность информации. [c.223]

В 1992 г. Гостехкомиссия при Президенте РФ опубликовала пять руководящих документов, посвященных проблеме защиты от несанкционированного доступа (НСД) к информации [38-42]. Идейной основой набора руководящих документов является Концепция защиты СВТ и АС от НСД к информации . Концепция излагает систему взглядов, основных принципов, которые закладываются в основу проблемы защиты информации от несанкционированного доступа (НСД), являющейся частью общей проблемы безопасности информации . [c.244]

Как правило, для организации безопасности данных в ИБ используется комбинация нескольких методов и механизмов. Выбор способов защиты информации в ИБ - сложная оптимизационная задача, при решении которой требуется учитывать вероятности различных угроз информации, стоимость реализации различных способов защиты и наличие различных заинтересованных сторон. В общем случае для нахождения оптимального варианта решения такой задачи необходимо применение теории игр, в частности теории биматричных игр с ненулевой суммой, позволяющей выбрать такую совокупность средств защиты, которая обеспечит максимизацию степени безопасности информации при данных затратах или минимизацию затрат при заданном уровне безопасности информации. [c.250]

Центральным звеном инфраструктуры фондового рынка, обеспечивающего обращение ценных бумаг, а также условия для снижения инвестиционных рисков, формирования рыночных цен на ценные бумаги, повышения ликвидности ценных бумаг, безопасности информации о владельцах ценных бумаг, формирования практики и обычаев делового оборота профессиональных участников фондового рынка, является наличие надежной учетной системы и механизма организованной торговли. [c.238]

Бюро обеспечивает максимально возможную безопасность информации, допуск к которой получают только лица, имеющие на то специальное разрешение. Каждый допуск к базе данных регистрируется. [c.175]

Защита интеллектуальной собственности также является очень важным элементом безопасности информации. С носителями таких [c.47]

Энергетическая безопасность. Информация о ре сурсной базе страны особенно в такой важной сфере] как нефть и газ, носит для государства стратегичес- кий и закрытый характер. При геофизических рабо- тах получают также информацию, имеющую оборон- ное значение. Российский геофизический сервис успешно решал эти задачи и в состоянии впредь обеспечивать их решение без иностранного участия. Поэтому государство при вступлении в ВТО должно не только позаботиться о защите отечественных сервисных геофизических компаний на собственном рын- ке, но также создать необходимые условия для их эк- спансии на мировой рынок. Именно такую политику реализуют США и Китай. [c.25]

Главным направлением защиты документированной информации от возможных опасностей является формирование защищенного документооборота, т. е. использование вобработке и хранении документов специализированной технологической системы, обеспечивающей безопасность информации на любом типе носителя. [c.221]

Аутсорсинг информационных технологий охватывает различные виды услуг, предоставляемых организациям специализированными фирмами разработка и сопровождение программного обеспечения и баз данных, планирование и системная интеграция, консалтинг в сфере электронного бизнеса, обслуживание и сопровождение корпоративных сетей, интернет-услуги и пр. Основной причиной аутсорсинга информационных технологий была и остается высокая стоимость электронной обработки данных, с одной стороны, и все усложняющиеся процессы разработки и сопровождения приложений — с другой. Единые международные стандарты, повышение требований к обеспечению безопасности информации, практика проведения коммерческих операций с использованием информационных технологий, открывающая новые возможности в повышении эффективности деятельности организации и ее кбнкурентоспособности, создают огромное поле деятельности для компаний-аутсорсеров. Сфера информационных технологий может считаться в настоящее время наиболее развитой областью применения аутсорсинга со сложившимися принципами взаимовыгодного сотрудничества. В середине 90-х годов объемы использования аутсорсинга в информационных системах в общемировом масштабе оценивались примерно в 50 млрд дол. [c.244]

ОБеспечаниа Безопасности информации Интеграция информационной системы [c.216]