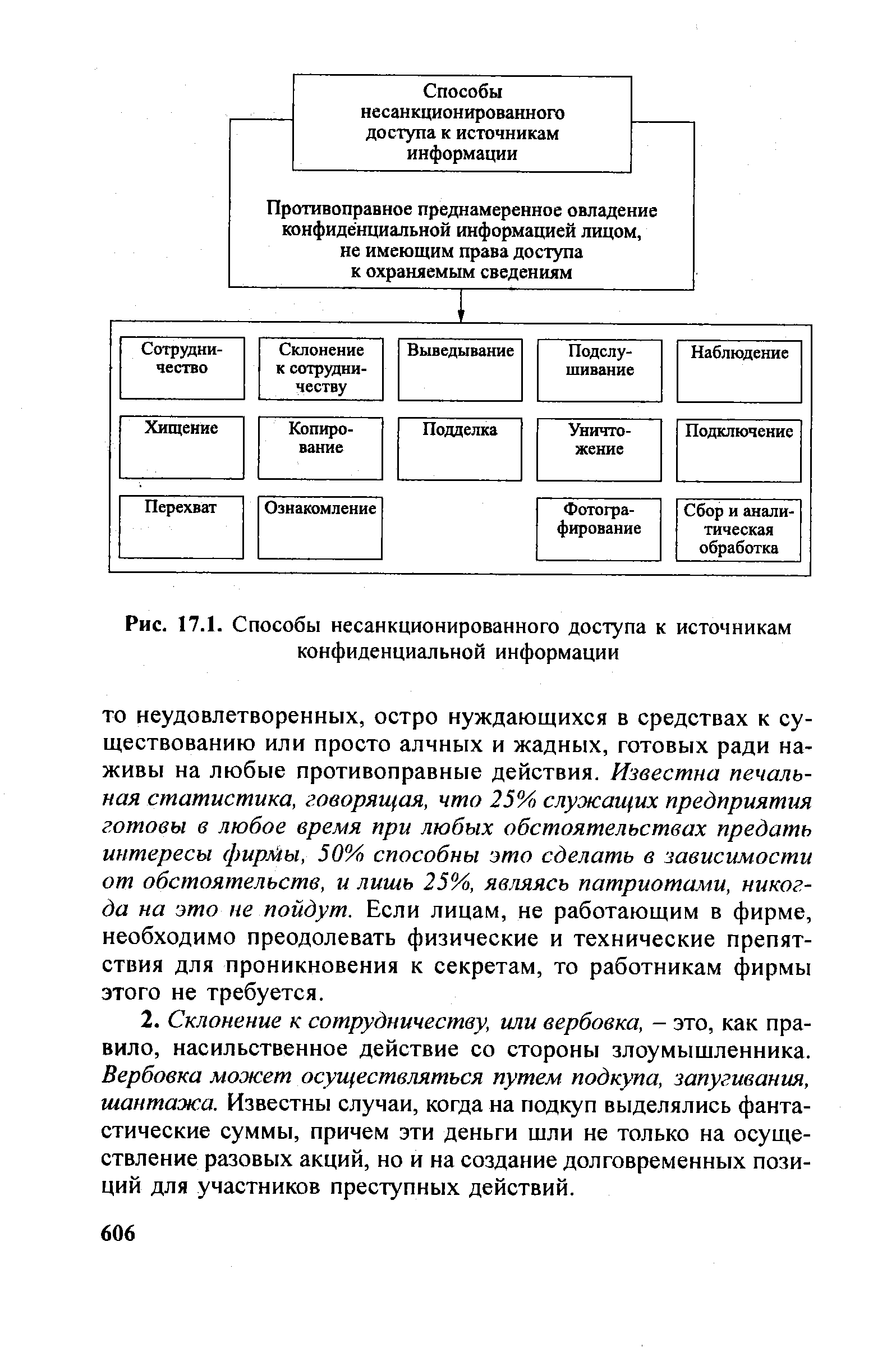

Способы несанкционированного доступа к конфиденциальной информации приведены на рис. 17.1. [c.605]

Таким образом, существует определенная взаимосвязь источников получения конфиденциальной информации и возможных способов доступа к ним. Далее рассмотрим возможности реализации этих способов несанкционированного доступа. [c.605]

| Рис. 17.1. Способы несанкционированного доступа к источникам конфиденциальной информации |  |

В научных публикациях отечественных авторов также приводятся (и детально анализируются) систематизированные перечни возможных способов несанкционированного доступа к конфиденциальной информации. Ими, например, ... являются инициативное сотрудничество, склонение к сотрудничеству, выпытывание, выведывание, подслушивание переговоров различными путями, негласное ознакомление со сведениями и документами, хищение, копирование, подделка (модификация), уничтожение (порча, разрушение), незаконное подключение к каналам и линиям связи и передачи данных, перехват, визуальное наблюдение, фотографирование, сбор и аналитическая обработка . [c.579]

Достаточно подробно специфические вопросы использования технических средств защиты коммерческой тайны своего предприятия и технических способов несанкционированного доступа к источникам конфиденциальной информации конкурентов освещены в литературе . [c.579]

Помимо условий осуществления клиринговой деятельности клиринговая организация обязана утвердить внутренний регламент, в котором указывается перечень клиринговых регистров, ведущихся в организации, порядок взаимоотношений между структурными подразделениями клиринговой организации и способы обеспечения контроля за достоверностью информации, включая способы ее защиты от несанкционированного доступа. Договор клиринговой организации с клиентом в обязательном порядке должен предусматривать соблюдение ею конфиденциальности информации. В отношении каждого участника клиринговая организация обязана вести клиринговый регистр, а также хранить иные необходимые документы клирингового учета. [c.420]

Для обеспечения конфиденциальности доступа к информации на машиночитаемом носителе создаются средства, исключающие использование паролей лицами, на то не уполномоченными, в частности смена паролей. Вместе с тем эти средства не исключают возможности использования чужого пароля для ввода и корректировки учетной информации. Причем средств, позволяющих однозначно определить, кто ввел или откорректировал учетную информацию, в отличие от факсимильного способа авторизации, где в подобном случае применяется графологическая экспертиза, не существует. Отсюда при создании машиночитаемого документа для обеспечения юридической (доказательной) силы основным становится не только и не столько наличие паролей ответственных лиц, сколько создание условий, когда исключается возможность использовать устройства, на которых создается такой первичный документ, а в случае несанкционированного их использования осуществляется обязательная их фиксация. Таким образом, при создании машиночитаемых документов юридическая (доказательная) сила подписи ответственных лиц обеспечивается в основном защитой от несанкционированного использования устройств, создающих машиночитаемые документы. Надо сказать, что и при традиционном создании первичных документов, для особо важных и требующих ограничения несанкционированного их использования, вводятся бланки строгой отчетности, которые типографски пронумеровываются и по которым установлен особый порядок использования и учета. [c.35]

Смотреть главы в:

Бизнес-планирование -> Способы несанкционированного доступа к конфиденциальной информации