ЦЕЛИ ОСУЩЕСТВЛЕНИЯ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИСТОЧНИКАМ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ — получение информации о составе, состоянии и деятельности объекта конфиденциальных интересов (организации, изделия, проекта, решения, рецепта, технологии и т.п.) в целях удовлетворения своих информационных потребностей. В общем случае злоумышленник преследует три цели получить необходимую информацию иметь возможность вносить изменения в информационные потоки конкурента в соответствии со своими интересами нанести ущерб конкуренту путем уничтожения материальных и информационных ценностей. [c.429]

Предпринимательская деятельность тесно связана с получением, накоплением, обработкой и использованием разнообразных информационных потоков, поступающих от различных источников. Что следует понимать под источником вообще и под источником конфиденциальной информации в частности [c.598]

Люди. К этой группе можно отнести сотрудников, обслуживающий персонал, рабочих, продавцов продукции, клиентов, партнеров, поставщиков, покупателей и др. Люди в ряду источников конфиденциальной информации занимают особое место как активный элемент, способный выступать не только собственно источником, но и субъектом злонамеренных действий. Люди являются и обладателями и распространителями информации в рамках своих функциональных обязанностей. [c.598]

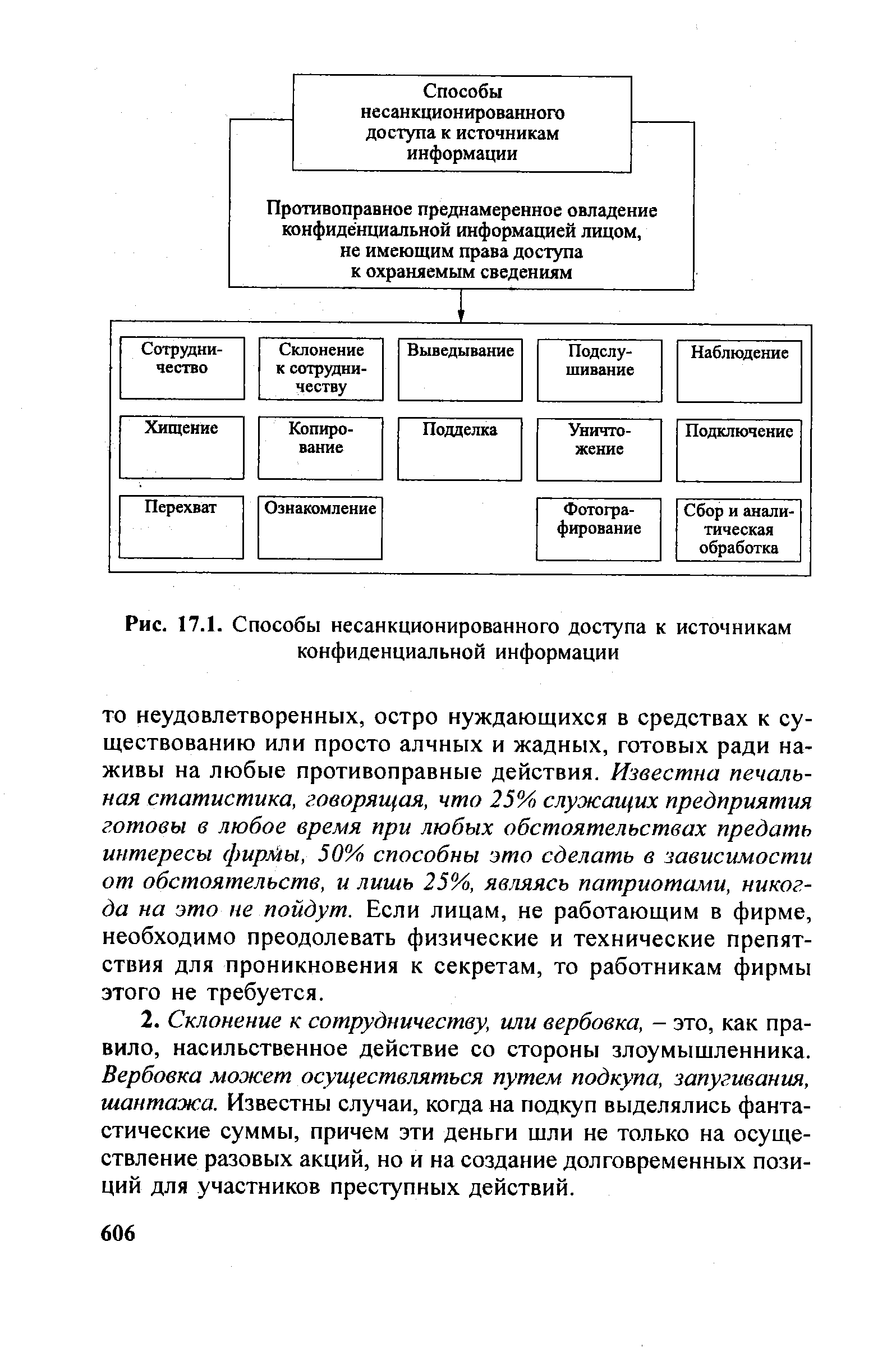

| Рис. 17.1. Способы несанкционированного доступа к источникам конфиденциальной информации |  |

В общей совокупности источников конфиденциальной информации центральное место по праву отводится человеку, как наиболее активному элементу. По оценкам специалистов, сохранность фирменных секретов на 80% зависит от правильного подбора, расстановки, обучения и воспитания кадров. Именно поэтому работа с персоналом при организации системы безопасности предприятия должна предусматривать следующие обязательные этапы [c.553]

В практической деятельности зарубежных спецслужб каждый из способов несанкционированного доступа к источникам конфиденциальной информации занимает определенное место. По данным некоторых источников, соотношение этих способов выглядит следующим образом [c.578]

Достаточно подробно специфические вопросы использования технических средств защиты коммерческой тайны своего предприятия и технических способов несанкционированного доступа к источникам конфиденциальной информации конкурентов освещены в литературе . [c.579]

Источники конфиденциальной информации Каналы утечки конфиденциальной информации [c.581]

Необходимо также очень осторожно пользоваться полученной информацией не раскрывайте источника получения информации. Оберегайте его так же тщательно, как это умеют делать корреспонденты. Раскрытие источника конфиденциальной информации означает прекращение поступления информации не только из этого источника, но и из целого ряда других источников. Если кто-то из подчиненных сообщил вам что-то по секрету, а вы его выдали, то это не пройдет бесследно. [c.758]

Формулирование миссии организации СЭБ. Основной целью системы безопасности предприятия является предотвращение ущерба ее деятельности за счет разглашения, утечки и несанкционированного доступа к источникам конфиденциальной информации хищений финансовых и материально-технических средств уничтожения имущества и ценностей отказа технических средств, включая средства информатизации, а также предотвращение нанесения ущерба персоналу предприятия. [c.476]

ИСТОЧНИКИ, ВЛАДЕЮЩИЕ И СОДЕРЖАЩИЕ КОНФИДЕНЦИАЛЬНУЮ ИНФОРМАЦИЮ — объекты, обладаю- [c.108]

Финансовая отчетность, публикуемая западными компаниями, представляет собой красочно оформленные буклеты, которые, помимо самих форм бухгалтерских отчетов, заверенных аудитором, содержат много другой информации. Как правило, это обращение президента компании к акционерам, отчет совета директоров, анализ развития фирмы за предшествующие периоды, прогноз на ближайшие годы, описание географии и размера инвестиций, международных связей, рассказ о социальной политике компании с различными графиками, схемами, диаграммами, фотографиями и т. д. Такая информация не регулируется и представляется исключительно по усмотрению компании. Тем не менее она очень важна для пользователей как дополнительный источник данных для принятия решений. Количество такой информации определяется противоположными тенденциями с одной стороны, это желание менеджеров дать рекламу своей деятельности и привлечь новых инвесторов, с другой — попытка скрыть конфиденциальную информацию, которая может нанести ущерб интересам фирмы. [c.46]

При движении конфиденциальных документов по инстанциям увеличивается число источников информации (сотрудников, баз данных, рабочих материалов и т. п.), обладающих ценными сведениями, и расширяются потенциальные возможности для утраты конфиденциальной информации, ее разглашения персоналом, утечки по техническим каналам, исчезновения носителя этой информации. Каналы утраты конфиденциальной документированной информации имеются на всех стадиях и этапах движения документов, при выполнении любых процедур и операций к ним относятся [c.220]

В общем плане факт получения охраняемых сведений злоумышленниками называют утечкой, тем самым вольно или невольно отрывая его от конкретного источника информации и давая данному явлению чисто нейтральную трактовку, когда фиксируется лишь сам факт утечки, а ее виновник, равно как условия и действия, приведшие к ней, как бы отсутствуют. Одновременно с этим понятием в значительной части законодательных актов и официальных материалах применяются такие термины, как разглашение и несанкционированный доступ к конфиденциальной информации. [c.597]

Можно выделить следующие категории источников, обладающих, владеющих конфиденциальной информацией или содержащих ее в себе люди документы публикации технические носители технические средства обеспечения бизнеса продукция и услуги различного рода отходы. [c.598]

Разглашение коммерческих секретов - наиболее распространенное действие владельца (источника), приводящее к неправомерному овладению конфиденциальной информацией при минимальных затратах усилий со стороны злоумышленника. Для этого он пользуется в основном легальными путями и минимальным набором технических средств. [c.603]

Таким образом, существует определенная взаимосвязь источников получения конфиденциальной информации и возможных способов доступа к ним. Далее рассмотрим возможности реализации этих способов несанкционированного доступа. [c.605]

Источники и каналы утечки конфиденциальной информации [c.581]

О Совершенно неважно, какая тенденция существует на рынке повышательная или понижательная главное, чтобы она была обусловлена объективными факторами. О Основной источник проблем для биржевого маклера кроется в нем самом. Любому человеку присущи надежда и страх. Когда речь идет о деятельности биржевых маклеров, при неблагоприятной обстановке на рынке все — новички, крупные и мелкие участники рынка всегда испытывают одни и те же чувства они надеются, что полоса невезения завтра закончится, и вместе с тем опасаются, что теряют больше, чем могли, если бы не имели надежды. При удачной ситуации на рынке возникает страх, что завтра можно лишиться прибыли, что есть вероятность слишком быстро выйти из игры. Страх удерживает людей от попытки заработать столько, сколько они могут реально. Для того чтобы добиться успеха, биржевой маклер должен уметь сдерживать эти, глубоко заложенные в нас, инстинкты и уметь держать под контролем свои естественные импульсы. Вместо того чтобы надеяться, он должен бояться а вместо того чтобы бояться, должен надеяться. И опасаться того, что убытки могут привести к гораздо большим убыткам. И надеяться на то, что нынешний объем прибыли может стать основой для ее дальнейшего увеличения. Игра на бирже не имеет ничего общего с обычными азартными играми. При работе на фондовом рынке нельзя полагаться на конфиденциальную информацию, полученную от частных лиц. [c.13]

Если в приемной находятся посетители, секретарь не должен вести личные беседы по телефону, следует воздержаться также от бесед, раскрывающих служебные тайны. В отношениях с посетителями и со своими коллегами секретарь не должен разглашать конфиденциальную информацию. В разговорах с работниками всех уровней следует воздержаться от обсуждения сплетен, а тем более превращаться в источник их передачи, от пустой траты рабочего времени. [c.133]

Для авторизации информации необходимо, как уже было сказано выше, присваивать пользователям (лицам—источникам регистрируемой информации) пароли, которыми им необходимо пользоваться при работе на конкретном терминале, обеспечивать конфиденциальность пароля посредством их смены, операции контроля и подтверждения полномочий на затребованное использование терминала (т. е. на доступ к определенной информации с данного терминала). [c.36]

Одним из главных правил работы с документами, содержащими конфиденциальную информацию, является определение категорий сведений, подлежащих защите в данной организации. Для этого в организации должен быть разработан типовой или примерный перечень сведений ограниченного распространения, которые содержатся в документах, образующихся в процессе деятельности данной организации. В перечень включаются не только сведения, которые имеются в документах, создаваемых организацией, но и сведения, получаемые из других источников, если необходимо обеспечить их конфиденциальность. [c.62]

Информационно-рекламный центр газовой промышленности является, по существу, крупнейшим держателем фонда зарубежной научно-технической информации в отрасли, который состоит из подписных изданий (50 наименований научно-технических журналов, 12 книг), охватывающих проблематику развития нефтегазовой промышленности практически во всех странах мира, разовых поступлений информации из всевозможных доступных источников, включая открытую и конфиденциальную информацию. Первоисточниками информации являются информационно-рекламные издания и проспекты ведущих нефтегазовых компаний мира, включая их годовые отчеты, технико-экономические проекты и обоснования крупных инвестиционных проектов, реализуемых по различным направлениям нефтегазового производства. Весь объем первичных источников и составляет предмет обработки и анализа ИРЦ Газпром, являющегося отраслевым центром аналитических исследований в области зарубежной информации. [c.158]

В этих направлениях и проводилось расследование по уголовному делу. Информация о данном преступлении в правоохранительные органы поступила от конфиденциального источника. В ней говорилось о предполагаемом несоответствии реальных расходов В.Н. Борисова его официальным доходам. Была проведена оперативная проверка, в ходе которой проведены следующие мероприятия [c.489]

Эта особенность обусловлена необходимостью документирования такого правового события, как зарождение персональной ответственности данного должностного лица за издание конкретного документа, т. е. распространение конфиденциальных сведений и соответствующее увеличение состава источников, владеющих данной информацией. Исполнитель документа таким правом обладать не может в силу того, что он лишь потребитель, а не собственник или владелец информации. [c.257]

При изучении рынка необходимо внимательно следить за уровнем и тенденцией изменения цен. Наиболее реальными и, следовательно, достоверными являются цены фактических сделок или контрактов крупнейших участников рынка. Однако в силу конфиденциальности этих документов получить информацию по контрактным ценам бывает довольно сложно или просто невозможно. В связи с этим используются биржевые котировки, цены аукционов, справочные и прейскурантные цены, публикуемые цены, сообщаемые в специальных источниках. [c.45]

БЕЗОПАСНОСТЬ ЭКОНОМИЧЕСКАЯ — проводимые государством меры и создаваемые условия, предотвращающие нанесение хозяйству страны непоправимого ущерба от внутренних и внешних экономических угроз, опасностей. Например, создание резервов, охрана объектов, защита природных источников. Экономическая безопасность фирмы обеспечивается посредством сохранения коммерческой тайны, охраны конфиденциальной экономической информации, обеспечения надежной производственной и коммерческой деятельности. [c.55]

Использование конфиденциальных источников информации, находящихся на связи у оперативного работника. [c.103]

После проведения всех перечисленных мероприятий и получения необходимой дополнительной информации, последняя анализируется и оценивается, в т.ч. с привлечением специалистов-экономистов, а также конфиденциальных источников в банковской сфере (без расшифровки конкретного объекта заинтересованности). При наличии документальных материалов они, как правило, представляются для экспертной оценки в обезличенном виде. По результатам работы делается вывод о подтверждении (либо неподтверждении) первичной информации, ее значимости и полноте. На основании этого вывода принимается решение о заведении дела оперативного учета. [c.104]

Стороны будут сохранять полную конфиденциальность в отношении источников бизнеса друг друга и/или их филиалов, и будут разглашать информацию только названным при переговорах сторонам, получив на то особое письменное разрешение стороны, которая предоставила информацию о данном "источнике информации". [c.205]

Внутренний анализ основывается на более широкой информационной базе, включая как общедоступные, так и конфиденциальные источники информации. Как правило, информация внутреннего анализа является закрытой, имеет строго целевую направленность. В рамках внутреннего анализа изучают структуру производственных и сбытовых затрат, взаимосвязи прибыли, объема и себестоимости продукции выявляют влияние различных факторов [c.86]

Концептуальное разделение источников информации о рисках на системные классы в настоящее время ведут по номинациям факты-мнения [12]. Оно проявляется уже в семантических оценках того, что положено в основу вынесения суждения о риске. Например, когда мы слышим высказывания типа известно, что... , достоверно установлено, что... , в справочнике "Надежность и эффективность в технике" указывается на то, что... и тому подобные, то мы понимаем, что речь идет о том, что действительно имело место на практике, что зафиксировано в опытных данных, занесено в общедоступные и конфиденциальные источники достоверной научной информации, что может быть точно воспроизведено или установлено на практике в виде устойчивых законов или закономерностей. Это факты (от латинского корня fa — делать ). Это то, что действительно сделано или может быть сделано еще не раз с тем же результатом, что никогда не [c.219]

Рассмотрение и исполнение электронных конфиденциальных документов и электронных аналогов бумажных документов допускается только при наличии сертифицированной системы защиты компьютеров и локальной сети. Помещения, в которых конфиденциальная информация обрабатывается на ЭВМ, должны иметь защиту от технических средств промышленного шпионажа. Кроме того, следует учитывать, что при автоматизированной обработке резко увеличивается количество носителей (источников), содержащих конфиденциальные сведения традиционный бумажный документ, разнообразные машинограмы карточек, описей документов, многочисленные записи информации на магнитных носителях и визуальная информация на экране дисплея. Недостатком обработки информации на ЭВМ является также необходимость постоянного дублирования информации на нескольких носителях с целью исключения опасности ее утраты или искажения по техническими причинам. [c.228]

Этап составления текста конфиденциального документа методически мало отличается от аналогичной творческой, формально-логической и технической работы, проводимой при формировании содержания открытого документа. Однако исполнительдолжен помнить, что конфиденциальная информация документируется только при наличии серьезных объективных потребностей, а не субъективного желания сотрудника фирмы. Кроме того, с точки зрения зашиты информации важно учитывать, что процесс ее локумст ирования предполагает распространение информаииичю времени и пространстве, которое объективно увеличивает число опасных источников и каналов ее утраты. Уязвимость информации резко возрастает. Передача конфиденциальной информации по заранее установленной нормами права или договорами деловой необходимости партнерам, учредителям, клиентам и другим юридическим и физическим лицам допускается только по их письменному запросу с указанием конкретного состава и назначения требуемых сведений. Информация всегда передается в письменном виде за подписью полномочного руководителя фирмы с соблюдением порядка обращения с отправляемыми конфиденциальными документами. Передача конфиденциальных сведений в устной форме не разрешается. [c.255]

Технические средства обеспечения бизнеса. В группу средств обеспечения производственной деятельности входят самые различные средства, такие, в частности, как телефоны и телефонная связь, телевизоры и промышленные телевизионные установки, радиоприемники, радиотрансляционные системы, системы громкоговорящей связи, усилительные системы, киносистемы, системы часофикации, охранные и пожарные системы и др., которые по своим параметрам могут являться источниками преобразования акустической информации в электрические и электромагнитные поля, способные образовывать электромагнитные каналы утечки конфиденциальной информации. Особую группу средств составляют автоматизированные системы обработки данных (АСОД). В базах данных есть все о конкретном предприятии - от сотрудников до выпускаемой продукции. [c.600]

Уведомление сотрудников. Обеспечить понимание и поддержку сотрудниками руководства особенно важно во время кризиса. Сотрудники - это посредники между компанией и внешними аудиториями. Чтобы избежать слухов и искаженной информации из этого источника, необходимо постоянно информировать работников о позиции компании с помощью служебных записок, собраний по возможнорти проведения до того, как какая-либо информация о ходе кризиса будет сообщена широкой общественности. В корреспонденции для сотрудников нужно быть правдивым, но не разглашать секретную или конфиденциальную информацию. [c.650]

Комиссия по аудиторской деятельности при Президенте РФ и НИФИ Минфина России продолжали разработку стандартов аудита, и весной t996 г. вышел документ, регламентирующий требования к аудиторам при подготовке аудиторского заключения [50]. Он имел очень важное значение, поскольку российские аудиторы при подготовке аудиторских заключений пользовались различными источниками кто-то самостоятельно переводил и адаптировал к российским условиям формулировки международных аудиторских стандартов, кто-то пользовался рекомендациями отечественных учебников и пособий по аудиту, кто-то— своими собственными разработками. Положение усугублялось тем, что требования к оформлению аудиторских заключений, сформулированные во Временных правилах аудиторской деятельности (например, наличие аналитической части аудиторского заключения, конфиденциальность информации об организации, проводившей аудит [9, п. 18]), значительно отличались от требований международных стандартов. С выходом правила (стандарта) Порядок составления аудиторского заключения многое действительно удалось упорядочить. [c.20]

Современный экономический шпионаж В качестве главных объектов внимания промышленного шпионажа выступают патенты, чертежи, производственные секреты, технологии, структура издержек. Помимо секретов промышленности, экономический шпионаж охватывает и макроэкономические показатели, включает разведку природных ресурсов, выявление промышленных запасов. Развитие маркетинга способствовует увеличению ценности сбора информации о вкусах и доходах различных социальных групп. Получить конфиденциальную информацию о деятельности конкурентов можно различными способами, причем как законными, так и незаконными. К числу законных средств относят сбор и анализ информации из официальных источников, докладов, от- [c.298]

Рейч проигнорировал совет партнеров нанять себе адвоката, хотя понимал, что те не адвокаты и не станут, подобно таковым, придерживаться права не разглашать полученную от него информацию. Отсутствие поддержки действовало на него угнетающе. Он сказал, что хочет услышать известные им факты. Как только партнеры Рейча начали подытоживать показания Ливайна, он принялся что-то машинально рисовать в своем блокноте. Он отрицал, что передавал Ливайну какую бы то ни было конфиденциальную информацию, даже непреднамеренно. Торги Ливайна, настаивал он, были не более чем совпадением. Далее партнеры сказали Рейчу, что один из сообщников Ливайна сообщил правоохранительным органам о существовании у Ливайна источника в Wa htell, Lipton. [c.248]

Из представленных в табл. 6.1 различий следует выделить два во-первых, широта и доступность привлекаемого информационного обеспечения и, во-вторых, степень формализуемости аналитических процедур и алгоритмов. Если в рамках внешнего анализа опираются прежде всего на общедоступную бухгалтерскую отчетность, то информационное обеспечение внутреннего анализа гораздо шире, поскольку предусматривает привлечение практически любой необходимой информации, в том числе и являющейся конфиденциальной для внешних аналитиков. Безусловно, понятия ограниченности доступа к данным и их конфиденциальности существуют и в отношении внутренних аналитиков в том смысле, что абсолютной равнодоступности к источникам информации внутри предприятия не существует в принципе, поскольку доступ к информационной базе, как правило, ограничивается в зависимости от сферы интересов, компетентности и ответственности того или иного аналитика. Таким образом, методики внешнего анализа строятся из предположения об определенной информационной ограниченности анализа как правило, подобные методики основаны на базе наиболее полного набора общедоступной бухгалтерской отчетности, содержащейся в годовом отчете. [c.271]

Смотреть страницы где упоминается термин Источники конфиденциальной информации

: [c.123] [c.182] [c.185] [c.287] [c.205]Смотреть главы в:

Бизнес-планирование -> Источники конфиденциальной информации